Могут ли через веб-камеру смотреть за мной? Как защитить устройство от взлома

А могут ли через веб-камеру наблюдать за мной, все что происходит около нее?

Накануне просто посмотрел научно-исследовательский фильм о скрытых угрозах сети (прим. редактора: ссылка на фильм вырезана) , и честно, немного призадумался.

Доброго времени суток!

В нашем Мире возможно всё (наверное, тоже слышали крылатое выражение: «Если вам кажется, что за вами следят —, это не значит, что у вас паранойя. «).

Кстати, рекомендую обратить также свое внимание на смартфон : на нем не только камера, но и микрофон, а также он постоянно с вами и «знает» обо всех ваших делах.

Ладно, ближе к делу.

Могут ли наблюдать за мной через камеру

Что можно предпринять в целях защиты веб-камеры

Начну с того, что различным спец. службам и реально серьезным людям (от которых нельзя уберечься, не отключив физически устройство) рядовая веб-камера обычного человека просто не интересна! В этом плане можно быть относительно спокойными (если, конечно, вы не звезда или очень известная личность).

Но сразу отмечу, что в сети хватает и других любопытных персон. И то, что они получают несанкционированный доступ к камере — в подавляющем большинстве случаев виноваты сами пользователи.

Кстати, на многих устройствах, при включении камеры — загорается светодиод (он вовремя просигнализирует вам, что что-то не так. Обращайте внимание на мелочи, из них и состоит жизнь ).

Собственно, ниже укажу на то, как можно уберечь себя.

Светодиод на веб-камере

1) Про социальную инженерию.

Знаете, что это такое?

А то, что взломщики, как правило, хорошие психологи, неплохо разбираются в людях, умеют находить общий язык в нужных им ситуациях, хорошо знают и чувствуют привычки и поведение людей. Например, нередко, когда они звонят под каким-нибудь предлогом, и вызнают нужную для себя информацию.

А в современном интернете — достаточно отправить по соц. сети завуалированное сообщение с предложением просмотреть интересное фото, фильм и пр.

И очень многие пользователи без «задней» мысли переходят по таким ссылкам, запускают у себя на компьютере подозрительный софт (со «вшитыми» дополнениями) и т.д.

Может быть сложно представить масштаб — но таких людей сотни! О какой безопасности можно говорить, когда люди сами запустят нужный злоумышленнику файл?

Поэтому правило №1 (банальное и простое):

- не загружать и не запускать никакие программы, которые вам рекламируют в личных сообщениях соц. сетей, по e-mail и пр. ( прим. : от незнакомых людей);

- тоже самое относится к фотографиям, видео, предложениям заработать кучу денег, ничего не делая;

- не допускать к работе на своем ПК/ноутбуке посторонних людей.

Все-таки, любопытство людей настолько велико, что не помогают никакие предупреждения — вот это и называется социальной инженерией (т.е. хитрым методом получения нужной информации).

2) Про заклейку камеры (100% способ)

Как бы это не было смешно — но это самый надежный способ защиты веб-камеры. Кстати, компания ESET (если не путаю) проводила опрос среди пользователей, и выяснилось, что 17% людей заклеивают свои веб-камеры!

Заклейка камеры скотчем

Скажу даже больше, сам Марк Цукерберг (если кто не знает — основатель Facebook) на своем рабочем компьютере заклеил микрофон и камеру. Об этом писали все новостные издания, например, РБК.

Большинство использует для этого обычный скотч, наклейки, изоленту.

Однако, на мой взгляд, гораздо удобнее использовать различные брелки на прищепках/присосках — среди них есть очень компактные «штучки», которые никак не мешают закрывать крышку ноутбука и транспортировать его.

К тому же, в любой момент можно быстро снять этот брелок и воспользоваться веб-камерой (иногда-то она нужна. ).

Небольшие брелки с зажимами — позволяют быстро и легко закрывать глазок веб-камеры на ноутбуках

На обычных ПК вообще можно ничего не заклеивать, а развернуть камеру в ту сторону, где она ничего, кроме стены, не снимет. Когда вдруг камера понадобиться — снова развернуть ее.

3) Про лицензию Windows

Многие пользователи устанавливают разного рода сборки ОС Windows (т.е. кто-то «добрый» добавляет в установочный образ разного рода программы, конфигурирует ОС и т.д.).

Все это ставит над безопасностью большой вопрос: а тестирует ли кто-то надежность системы, ее стабильность, нет ли вшитых «дополнений» в такой системе?

На мой взгляд, выбор здесь очевиден: ставить только лицензионный продукт — тем более сейчас, Windows 10 можно загрузить официально с сайта Microsoft! Это не только повышает вашу безопасность, но и избавляет вас от разного рода проблем и ошибок.

4) Про программы

Частично, этот вопрос уже затронул в статье выше. Устанавливайте только тот софт, который был загружен с официального сайта разработчика (на мой взгляд, это наиболее безопасный способ).

Не устанавливайте никакие новые приложения в систему без предварительной проверки их антивирусом.

Об онлайн-антивирусах (которые не нужно устанавливать) для «моментальной» проверки файлов я рассказывал здесь .

И еще одно: не загружайте программы по ссылкам, которые вам присылают неизвестные в личных сообщениях соц. сетей, на электро-почту и т.д. В большинстве случаев, это обычный спам, в худшем — вирусы и трояны.

5) Антивирус + брандмауэр

Этот совет последний в статье: установите в систему современный антивирус и брандмауэр (прим.: спец. программа, защищающая вашу работу в интернете), и регулярно обновляйте их.

Кстати, в большинство современных антивирусов уже включен брандмауэр (нет смысла специально что-то искать).

Про современные антивирусы, которые я бы порекомендовал установить, можете узнать из этой статьи —>

Добавлю, что классический антивирус, рекомендованный выше, хоть и защищает от львиной доли угроз, но он неспособен бороться против некоторого вредоносного ПО (рекламное ПО, некоторые трояны, шпионы и т.д.). Для этого существуют спец. программы (они могут работать параллельно с вашим антивирусом и не конфликтовать с ним).

Если не устанавливаете эти продукты, то хотя бы время от времени (и при малейшем подозрении), рекомендую проверять систему с помощью них.

П рограммы для борьбы с вредоносным ПО: что выбрать .

PS

Кстати, обратите внимание на телевизоры.

На современных ТВ устанавливается также веб-камера и они также получают доступ к сети интернет, как обычные ПК. А вот с защитой у них все гораздо хуже (на мой субъективный взгляд. ).

5 способов защиты веб-камеры от взлома и шпионажа: стоит ли заклеивать вебку и микрофон?

Вряд ли вы рассчитываете на то, что кадры из вашей личной жизни станут народным достоянием. Многие не задумываются, что прямо сейчас читают статью на постоянно подглядывающем девайсе. Поднимите глаза чуть выше и увидите веб-камеру – устройство, способное вмиг превратить жизнь в ад.

Кто взламывает веб-камеры?

Большое заблуждение – за пользователями следят спецслужбы. Такой вариант возможен, если вы ну очень известная личность. Кстати, не так давно был случай, когда за оппозиционными активистами в Сирии следили через вебкамеры. Возник большой скандал, заставивший разработчика одной программы свернуть развитие продукта. В остальном, подглядывание – забава для школьников или мошенников.

В сети полно тематических форумов и групп в социальных сетях, где детально рассказывают о взломе вебки. Преимущественно там оседают дети, ради забавы взламывающие незащищённые ПК и выкладывающие снятое видео на публику. Дивидендов это не приносит, но эго тешит. Есть и те, кто пытается продать запись или данные для входа. В сети полно веб-порталов с подобными предложениями.

Сложно ли получить доступ к вебке?

Практически все взломы проходят по вине владельцев, которые добровольно открывают вход к устройству. Управлять вебкой нельзя без установленной на конечном ПК программы для удалённого доступа, который может быть как точечный – только к веб-камере, так и полноценный – ко всей системе.

Если вы скачиваете сомнительное ПО и открываете странные ссылки, которые, на первый взгляд, ничего не делают, то риск подхватить троян для подключения к вебке велик. Отлично работают принципы социальной инженерии, при которых пользователь добровольно разрешает постороннему человеку установить на его ПК вредоносный софт либо открыть доступ к камере.

Задача хакера – установить на ваш компьютер специальную утилиту:

- TeamViewer;

- RMS;

- Radmin;

- LuminosityLink;

- DarkComet;

- RemCam;

- и другие.

Это можно сделать открыто, а можно скрытно. При открытом варианте придётся как-то убедить жертву добровольно установить ПО и открыть доступ. При скрытном варианте придётся покопаться в коде, чтобы на экране не высвечивались окна установки и подтверждения.

Как избежать взлома веб-камеры

- Установите антивирус. Любой хороший софт сразу же заметит, что к веб-камере удалённо пытаются подключиться, и выведет предупреждение на монитор. Практически невозможно обойти подобную защиту;

- Включите брандмауэр. Даже стандартный фаэрвол Windows не позволяет по сети получить контроль над вашим ПК. Весь подозрительный трафик приостанавливается до тех пор, пока Администратор не даст добро. Рекомендуем посмотреть тематическое видео:

-

- Не устанавливайте непроверенное ПО. Чаще всего злоумышленники распространяют вредоносный код через обычные, на первый взгляд безобидные программы. Если утилита скачана не из официального источника, вероятность заразиться очень высока;

- Не переходите по подозрительным ссылкам. В мессенджерах и социальных сетях регулярно орудуют мошенники, распространяющие ссылки на вирусы. Даже если друг скидывает ссылку с просьбой посмотреть/скачать, убедитесь, что это сделал действительно друг;

- Заклейте веб-камеру. Малярный скотч или изолента избавят вуайеристов от картинки, а это значит, что следить за вами не будет смысла. Сейчас производители выпускают специальные шторки и даже целые ноутбуки с задвижками, которые закрывают линзу. Старайтесь не закрыть индикатор – если к вам подключатся, он загорится.

- Отключите вебку. Зайдите в диспетчер устройств и отключите веб-камеру, если редко ей пользуетесь. Заодно отключите микрофон, ведь вас могут подслушивать. Также можно использовать на ноутбуке специальное сочетание клавиш (чаще всего — это Fn + F12 ).

Ни один из методов не гарантирует 100% защиту. При тщательном подходе хакер сможет обойти любую защиту, кроме изоленты. Но, опять же, останется вопрос со звуком. Вредоносный код способен внедрять свои настройки в систему и включать отключенные устройства, поэтому даже полное отключение не обезопасит владельца.

Полезный контент:

Как обстоят дела с камерами смартфонов?

С камерами телефонов дела обстоят лучше, но не идеально. Большинство юзеров закачивают приложения с официальных магазинов, где они сперва проверяются, хоть и не тщательно. Для смартфонов есть специальные программы, позволяющие «смотреть» через камеру – и фронтальную, и заднюю. Единого способа решения проблемы нет.

Марк Цукерберг и экс-директор ФБР Джеймс Коми ещё в 2017 году советовали заклеить и деактивировать веб-камеры. По статистике 17% пользователей прислушались к совету. А вы?

Как защитить веб-камеру?

Как защитить веб-камеру?

Всем привет! Сегодня поговорим о том как защитить веб-камеру домашнего компьютера и ноутбука. В будущем, в продолжение к этой статьи, собираюсь написать и о защите веб камеры на мобильных устройствах: смартфонах и планшетах. Поэтому, чтоб не пропустить, рекомендую подписаться на нашу страничку в вконтакте, твиттере и других социальных сетях.

В статье будут рассматриваться все возможные способы, от самых простых, до самых сложных. Я постараюсь объяснять в легкой форме, без использования страшных компьютерных терминов, чтоб каждый, даже малознающий в компьютерах человек, смог понять и применить описанные в этой статье способы и рекомендации.

Для тех кто у нас впервые могу порекомендовать статью «Как узнать какой процесс использует Вебку».

Как защитить веб-камеру?

Из этой статьи вы узнаете:

- Как злоумышленник получает доступ к веб-камере.

- Защита веб-камеры с помощью отключения устройства в диспетчере устройств.

- Защита веб-камеры с помощью программ.

- Защищаем веб-камеру с помощью Anti-camfecting Kaspersky

- Защита веб-камеры с помощью программы Cam Blocker.

- Защита внешней веб-камеры с помощью отключения.

- Защищаем веб-камеру с помощью заклеивания.

Как злоумышленник получает доступ к веб-камере?

Давайте сначала разберемся как можно получить доступ к вашей камере. Программы которые получают доступ к вашей камере называются Троян (троянский конь), такие программы еще называются RAT. Шпионская программа RAT может получить доступ ко всем ресурсам вашего компьютера. Мы подробно писали о шпионских RAT-программах и как от них защититься в статье «Что такое RAT«.

Существуют и другие вполне легальные программы которые могут получать доступ к веб камере и транслировать видео в интернет. Одна из таких программ называется Remcam, это не RAT, не вирус, это обычная утилита, которая дает возможность подключится к камере в скрытом режиме.

Троян может активировать веб-камеру компьютера. С помощью API вызовов и фильтра DirectShow видео может быть извлечено и скрытно отправлено в сеть.

Работает это так:

- Используя вызов API и драйвер веб-камеры, программа может активировать устройство и запустить процесс видеозаписи.

- Посредством API и фильтра DirectShow запись поступает в программу обработки.

- Шпионская программа через интерфейс или напрямую получает информация из видеопотока и передает злоумышленнику.

Защита веб-камеры с помощью программ

Теперь, после того как вы узнали как хакерские программы активизируют веб-камеру, я хочу рассказать о защите. Начнем с обзора программы для защиты веб-камеры.

Защита с помощью Anti-Camfecting Kaspersky

В последней версии Kaspersky Internet Security есть новая фишка называется Anti-Camfecting — защита от взлома веб-камеры.

Kaspersky Anti Camfecting

Как вы видите на скрине выше, каждый раз когда какое-то приложение пытается активировать веб-камеру компьютера, система защиты Kaspersky Anti Camfecting предупреждает пользователя.

CamBlocker — программа для защиты веб-камеры

CamBlocker это небольшая утилита для защиты веб-камер, когда пользователь не нуждаетесь в них, и для защиты себя от слежения. Программа CamBlocker предотвращает несанкционированный доступ к веб-камере. А при попытке программного подключения к камере оповещает владельца компьютера.

Также, в программе имеется возможность поставить пароль на доступ к самому приложения. Эта опция создана для того чтобы предотвратить использование веб-камеры вашими детьми или посторонними.

Итак, давайте подробно рассмотрим CamBlocker — программу для защиты веб-камеры. На рисунке вы видите окно программы. В верхней части окна список всех подключённых к компьютеру устройств.

Защита веб-камеры

Так-как программа только на английском языке, я приведу перевод всех настроек программы, которые может изменять пользователь.

Настройки программы CamBlocker:

Всего настроек пять. Настройки меняются нажатием. Активная — отмечается галочкой. Неактивная — иксом.

- Включение программы вместе с запуском операционной системы.

- Отключения всех программ которые во время загрузки системы пытаются получить доступ к камере.

- Автоматический блокировать все подключенные камеры.

- Показывать оповещения

- Включать тревогу

На следующем рисунке вы можете видеть окно оповещения. Каждый раз, при попытке какой-нибудь программы, подключится к веб камере, программа CamBlocker будет вас оповещать.

Как защитить веб-камеру

Программа сидит в трее и использует минимум системных ресурсов. Скачать программу CamBlocker можно по этой ссылке.

Отключение веб-камеры в диспетчере устройств

Нажатием кнопки пуск вызываем меню. В меню наводим на надписи Компьютер левым кликом мышки вызываем контекстное меню, в котором нажимаем на Свойства Как отключить веб камеру в диспетчере устройств

В появившемся окне переходим на вкладку Диспетчер устройств и нажимая на Устройство обработки изображения находим нашу веб-камеру.

Нажимая правой кнопкой вызываем контекстное меню в котором выбираем Отключить .

Как отключить веб камеру в диспетчере устройств

Таким же способом вы можете включить отключенную веб-камеру.

Защита веб-камеры с помощью отключения

Если вы не используете внешнюю камеру, советую на время, когда вы не используете веб-камеру отключать ее от компьютера.

Защита камер от взлома

На крайний случай, если нет желание постоянно лезть в системный блок, рекомендую хотя-бы отворачивать камеру от себя, в сторону стенки или потолка.

Защита вебки с помощью заклеивания

Это не самый удобный способ, но самый простой. Данный метод особенно актуален на ноутбуках, где установлена внутренняя камера. Минус такого способа в том что, каждый раз когда необходимо использовать камеру, вам придется отдирать липкую ленту.

Защита вебки с помощью заклеивания

Если вы все же собираетесь защитить веб-камеру данным способом, советую в место обычной клейкой ленты, которая пачкает глазок камеры, использовать пластырь от мозолей и порезов. У таких пластырей в середине нет клейкого материала, вместо него кусочек чистого бинта, который соприкасаясь с поверхностью веб-камеры не оставляет клейкого материала и не пачкает ее.

Я перечислил все известные мне способы. Каждый из перечисленных выше методов, имеет свои плюсы и минусы. Теперь остается только решить как защитить веб камеру.

Вас может заинтересовать статья «Защита IP-камеры».

Заклеивать или нет камеру ноутбука, чтобы на вас не могли заработать [18+]

Статьи о том, что для защиты от слежки надо заклеивать фронтальную камеру публикуются уже лет 15. Уверена, что вы видели десятки таких текстов. Возможно, их спонсируют производители черной изоленты.

В 2016 году опрос «Лаборатории Касперского» показал, что 23% россиян ведутся на такие статьи и заклеивают камеру на ноутбуке. Скорее всего, эти люди делают не только это, но принимают и другие меры безопасности. Например, они стараются не выходить из дома. Ведь увидеть компьютер с заклеенной камерой в общественном месте — редкая удача.

Но такие люди все же есть. Их окружение недоумевает: «Ты идиот? Кому надо смотреть на твою пропитую рожу?». Увы, но кое-кому все же может быть надо.

Если вы работаете за служебным компьютером, то за вами могут наблюдать сотрудники IT-отдела или начальство. Но защищаться от такой слежки не стоит, иначе о вас могут подумать: «Он что-то скрывает? Надо бы присмотреться к нему».

Сноуден и его единомышленники пропагандируют теорию о том, что популярные операционные системы время от времени делают фотографии пользователя и передают их на свои серверы. Но это часть глобальной системы слежения, от которой сложно спрятаться. Если вы простой порядочный человек, то вам нет нужды от нее защищаться.

Но есть люди, которые целенаправленно устанавливают программы для слежки и извлекают из этого выгоду. О них и поговорим.

RAT-еры

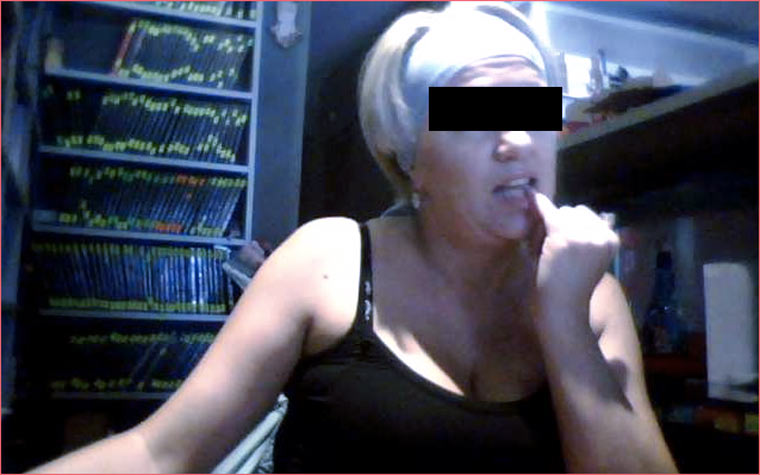

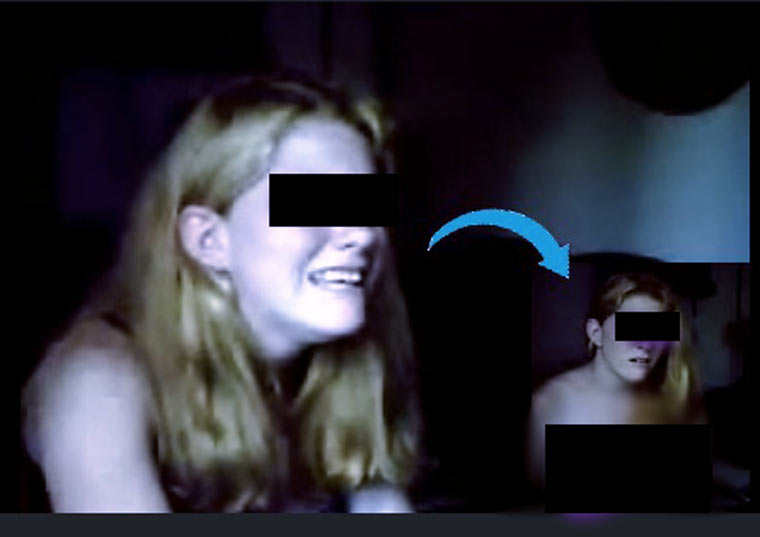

Все фото из галереи выше взяты из старого треда ☆ ShowCase ☆ Girl Slaves On Your RAT на hackforums.net. Хулиганы взломали камеры этих женщин, сделали фотографии и выложили, чтобы похвастаться достижениями перед товарищами. Скорее всего, жертвы никогда не узнают об этом.

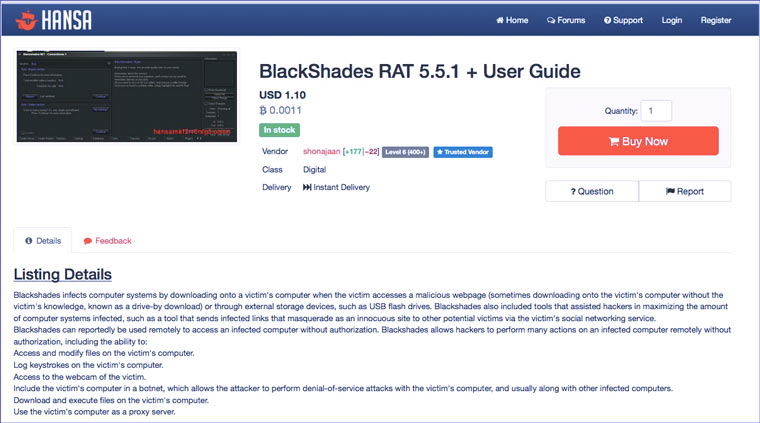

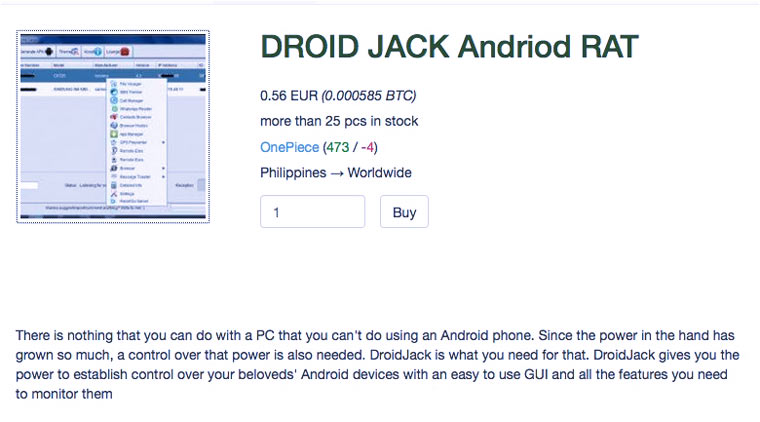

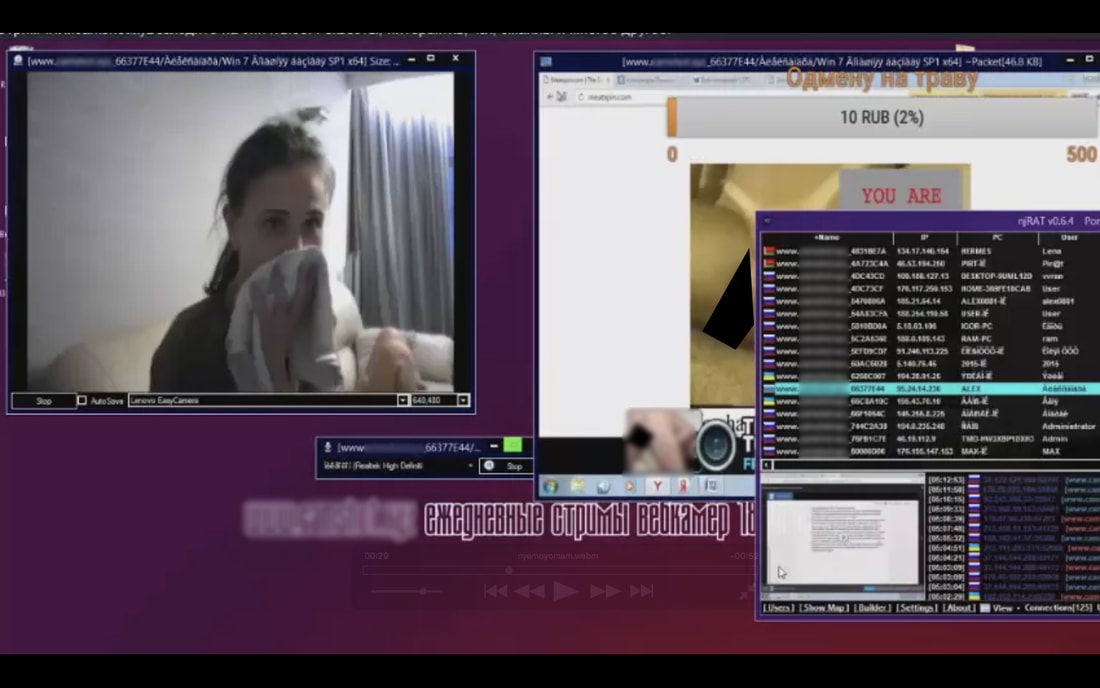

RAT (Remote Administration Tools или Remote Access Trojan) — это софт для скрытого от пользователя удаленного управления компьютером. Первая такая программа появилась еще в 1998 году и называлась BackOrifice.

Термин RAT-ер ввели в обиход журналисты BBC несколько лет. Так в СМИ принято называть хулиганов, которые устанавливают RAT на компьютеры «жертв» и собирают на них «компромат». Чаще они делают это просто ради прикола, но некоторые зарабатывают на этом.

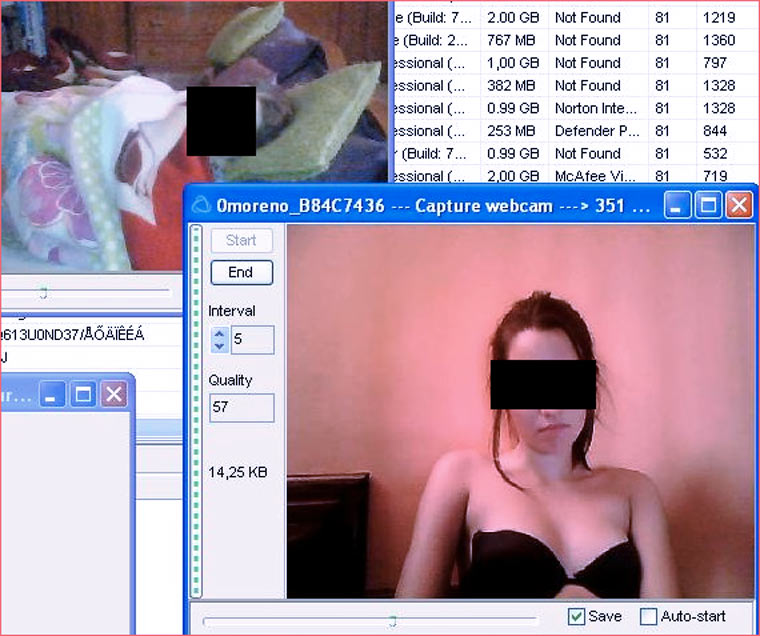

На что способен RAT?

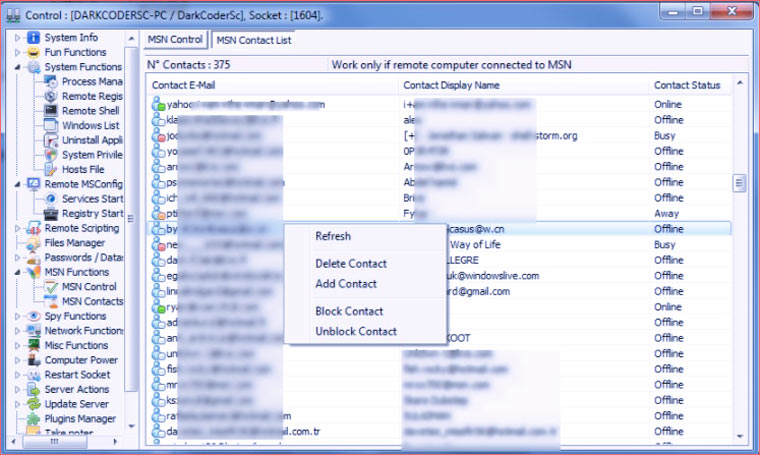

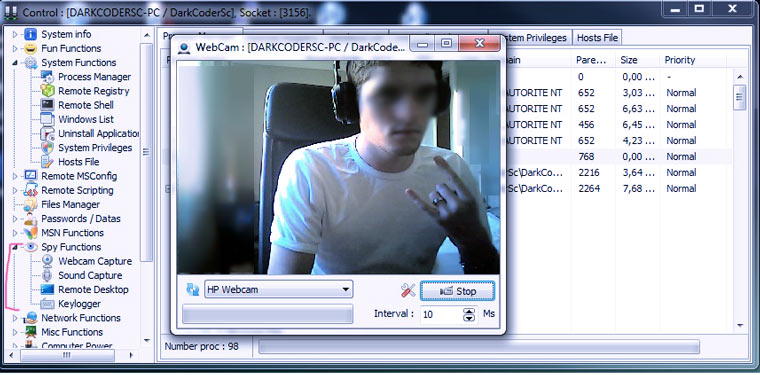

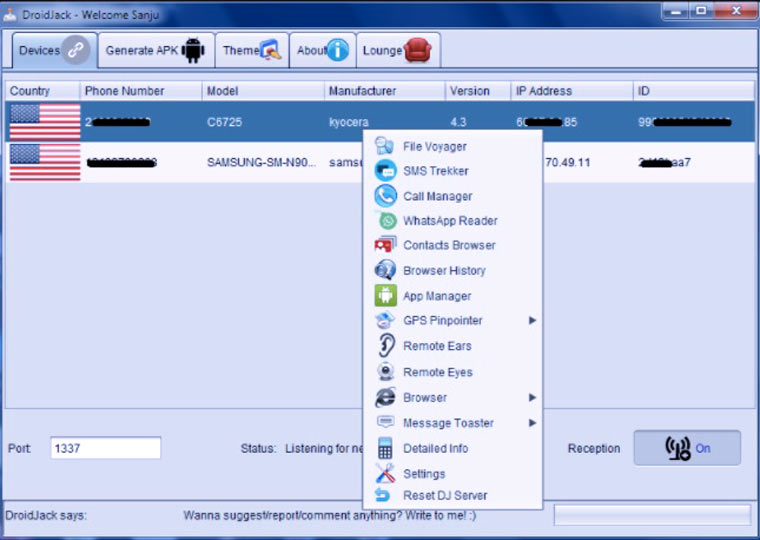

В галерее выше скрины программы DarkComet RAT. Это махровая классика жанра, самый известный инструмент для скрытого управления чужим компьютером, появился еще в 2008 году. Его имя иногда даже попадает в новости. Ходят слухи, что именно DarkComet использовался сирийскими властями для слежки за оппозицией.

Таблица в левой части экрана — список пользователей, компьютерами которых можно управлять. Справа список доступных действий для каждого. Как видите, компьютеры полностью в руках мошенников. Можно даже загружать файлы и запускать bat-скрипты. Отдельного внимания заслуживают разделы Spy Functions и Fun Functions.

«Шпионские функции» позволяют наблюдать за «рабом»: записывать звук и видео, делать что-то на рабочем столе (что-то вроде TeamViewer), записывать все нажатия клавиш. А «забавные функции» могут напугать жертву: отключить мышь/клавиатуру, выдвигать дисковод, отправлять сообщений в виде диалоговых окон или чата на экран компьютера. Уточню на всякий случай: когда работает RAT, на Windows огонек возле камеры в большинстве случаев не горит.

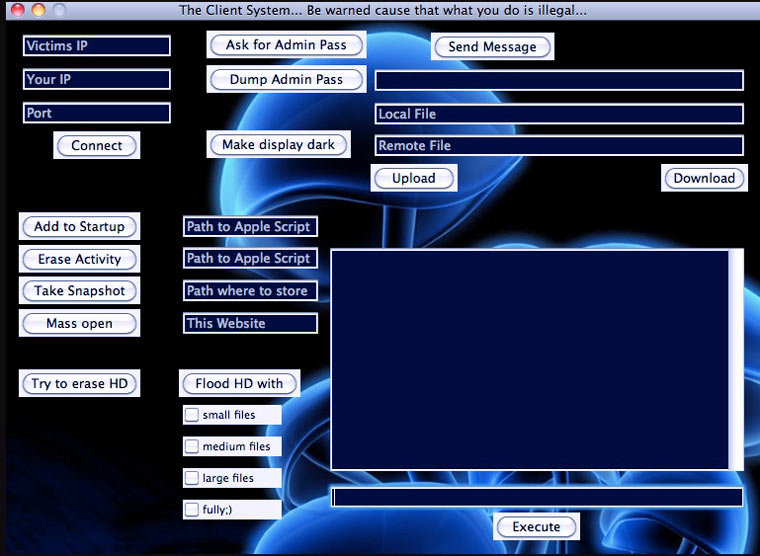

Опасно ли это для Mac?

Да. Есть некоторые разновидности RAT работают под MacOS. Вот например, кроссплатформенный Blackhole, который изображен на картинке выше. Стандартных функций у него поменьше, но можно запускать сценарии на Apple Script и Shell-скрипт.В RAT для Mac разработчики часто не включают функции для записи видео, так как в OS X и MaсOS они не могут бороться с включением огонька, который позволяет пользователю обнаружить работу программы. Даже у совсем нового RAT, который появился конце 2016 года, Backdoor.OSX.Mokes.a есть только функции для записи видео с экрана и звука. К вебкамере у него доступа нет.

Опасно ли это для смартфонов?

Да, для Android. Например, очень часто упоминаемый DroidJack. После установки это программы на смартфон жертвы, злоумышленник получает доступ к ее камере, микрофону, контактам, SMS, звонкам, местоположению, установленным приложениям. Для запуска не требует root-прав.

Как RAT попадает на компьютер жертвы?

Сначала RAT-ер создает файл с расширением exe, так называемый «стаб», в котором прописывает необходимые настройки. После этого ему надо сделать так, чтобы жертва запустила его на своем компьютере.

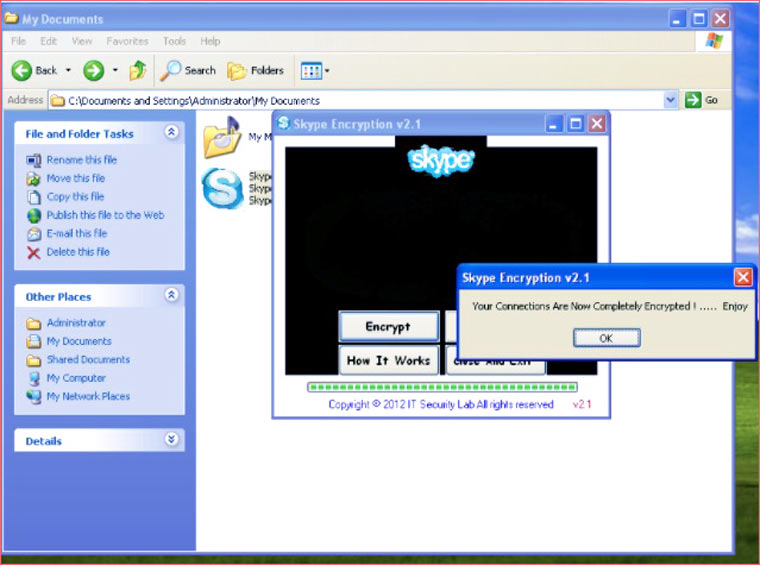

Первый путь — замаскировать файл под что-то полезное и убедить человека открыть его. Например, упомянутой выше сирийской оппозиции шпионы засылали DarkComet под видом «шифровальщика сообщений для Skype» и убеждали установить его для защиты от правительственной слежки.

RAT-программы распространяются как индивидуально: «парень передает однокласснице ГДЗ по химии в виде exe-файла» или массово: выкладка на торренты или файлобменники под видом полезных программ, спам в соцсетях, почте, форумах. BlackHole, например, распространялся под видом антивируса для Mac.

Второй путь — тупо пристроиться к чужому компьютеру с флешкой, пока его хозяин отошел. Жертвами RAT-еров часто становятся их близкие люди. В Tor сети можно наткнутся на сайты с зазывной надписью на главной «Прямая трансляция с фронтальной камеры моей 13-летней сестры Джози. Заплатите 0.01BTC ($10) и наблюдайте за ней круглосуточно».

Продавцы магазинов бытовой техники могут устанавливать программы для слежки на компьютеры покупателей.

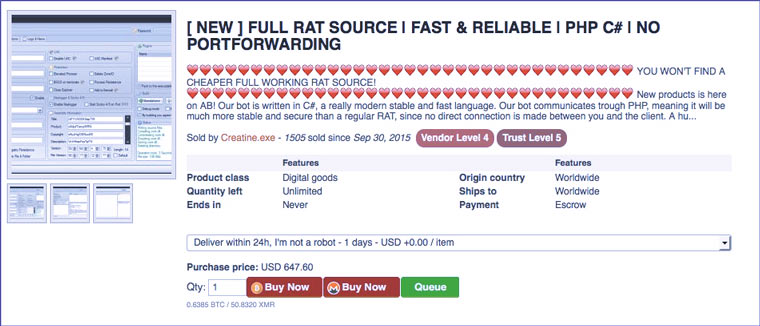

Сложно ли достать RAT?

Саму программу для удаленного доступа скачать проще простого. Ее можно найти в открытом доступе или купить в любом Tor-магазине цифровых товаров. Визуально, четверть вредоносных программ, которые там представлены — различные разновидности RAT.

По одной (комплект: проверенная программа + очень подробная инструкция) они продаются по цене от $0.5 до $2 долларов. Либо можно купить сразу 20-30 разновидностей RAT в виде Hacker Starter Pack за $10-$50, в который будет входить еще куча других программ, средства их распространения, маскировки от антивирусов (криптования) и обучающая литература. Документированные исходные коды RAT могут стоить несколько сотен долларов.

Упомянутый выше DarkComet уходит в прошлое, ведь разработчики закрыли проект еще в 2012 году. Но у него есть сотни аналогов и клонов. По данным исследования портала DarkReading, ТОП-3 RAT в конце 2015 года это — Sakula, KjW0rm и Havex. Но DarkComet пока еще держится на пятом месте в рейтинге.

Как RAT-еры зарабатывают на девочках?

Жертвами RAT’еров в большинстве случаев оказываются девочки 10-18 лет. Ведь за такой жертвой наблюдать интереснее всего. Девушки часто совмещают прием ванны с просмотром кино на ноутбуке, переодеваются несколько раз в день, ходят по дому в полуобнаженном виде, обсуждают с подругами подробности своей интимной жизни.

В 2013 году журналисты из BBC News писали, что доступ к компьютеру женщины стоит $1-$2, а мужчины всего лишь пару центов. Но на продаже доступов много денег не поднять, так как смотреть в камеру за незнакомцами быстро надоедает. А вот на эротическом видео заработать можно.

«Забавные функции» есть в RAT неслучайно. Они помогают психологически надавить на жертву и вынудить делать что-то, что может возбудить зрителей-педофилов. На картинке выше видно пронизанное ужасом и беспомощностью лицо малолетней девочки, которую шантажируют через веб-камеру и заставляют раздеваться.

Подобные видео очень нужны сайтам для педофилов и садистов. В даркнете, ресурсы «для взрослых» с действительно «специфическими» видео, берут несколько сотен долларов за подписку с одного посетителя и у них есть возможность неплохо платить поставщикам контента.

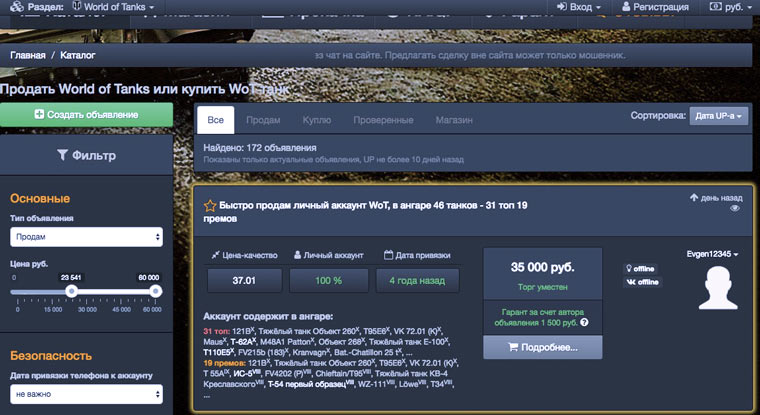

Как RAT-еры зарабатывают на мальчиках?

Нередко целью RAT-еров часто являются владельцы прокаченных аккаунтов в популярных онлайн-играх. Типичная история с форумов:

Иногда таким образом взламывают владельцев посещаемых сайтов, блогов и страниц в соцсетях.

Как понять, что компьютер заражен?

Хулиганам не нужно, чтобы вы догадались о том, что вашим компьютером пользуется кто-то еще. Множество жертв RAT-еров не осознают своей участи. Анализ форумов выявил признаки, которые могут говорить о том, что вы стали «рабом»:

- Даты последнего открытия файлов не совпадают с моментами, когда вы их открывали. Если у вас есть текстовый файл с паролями на рабочем столе, то обратите на него внимание в первую очередь;

- Когда вы отходите от компьютера, то после находите курсор не в том месте, где вы его оставили;

- Окна и вкладки в браузере внезапно открываются/закрываются;

- Сразу с нескольких ваших аккаунтов в мессенджерах и соцсетях внезапно начал рассылаться спам;

- Вы недосчитались денег на вашем электронном кошельке.

Что делать?

Камеру надо заклеивать в последнею очередь. Для избежания такой проблемы следует соблюдать всем известные правила безопасности: не скачивать всякую фигню из левых источников, не открывать подозрительные файлы из почты, не поддаваться на уговоры «поставить программу для накрутки лайков VK», не давать никому работать за своим личным компьютером.Но детям все же стоит заклеивать, пока они не освоят вышеописанные навыки.

Действия в случае заражения — тема отдельной статьи. В первую очередь надо отключить компьютер от интернета (чтобы мошенник ничего не мог с ним сделать), а потом c Google разбирать конкретные решения для вашей платформы.

Что говорит закон?

Человек, который установил на компьютер другого RAT и следит за ним, попадает сразу под три статьи:

1. Статья 272 УК РФ «Неправомерный доступ к компьютерной информации». Штраф, исправительные работы или лишение свободы на срок до 2 лет.

2. Статья 137 УК РФ «Нарушение неприкосновенности частной жизни». Штраф, исправительные работы или лишение свободы до 2 лет.

3. Статья 273 УК РФ «Создание, использование и распространение вредоносных компьютерных программ». Штраф, исправительные работы или лишение свободы на срок до 4 лет.

RAT-еры очень тщательно заботятся о своей анонимности и вычислить их часто очень сложно или невозможно. Но бывали случаи, когда жертвам это удавалось. Но это уже другая история.

Всё равно взломают. Почему бесполезно заклеивать камеры и микрофон в ноутбуке

Кроме внедрения вирусов-мошенников, которые требуют выкупа в биткоинах, хакеры продолжают «ломать» компьютеры пользователей по старинке. Внедрение программ-шпионов, которые включают камеру и активируют микрофон, всё ещё работает. Взломом ноутбуков обеспокоились даже в Роскачестве и просят россиян заклеивать камеры и микрофоны.

Как собираются данные?

Самая крупная группа риска — пользователи мобильных компьютеров. В стационарных системных блоках встроенных камер нет, а значит, заядлые геймеры, стримеры или, например, дизайнеры могут расслабиться. Сама по себе активация веб-камеры или микрофона невозможна, если на устройстве установлены антивирусы, а их владелец регулярно следит за тем, какими сайтами пользуется. Главный источник проблем — вредоносные программы, которые «пакуются» внутрь приложений-клонов и неофициальных версий программного обеспечения.

Жадность в этом случае может сгубить не только юзера, но и всё его окружение. Как правило, наиболее опасные вирусные программы скрыты внутри установщиков платных приложений, загруженных в открытый доступ. К ним относятся менеджеры задач, десктопные утилиты типа архиваторов, офисные приложения от крупных брендов, за которые не хочется платить, но которые очень нужны в обычной работе. Кроме того, крупные базы данных платных приложений регулярно утекают в Интернет, поэтому, если какой-нибудь онлайн-шутер постоянно и навязчиво просит доступ к камере, стоит начать беспокоиться.

Ещё один популярный путь — рассылка поражённых вирусами писем. Мошенники маскируют такие письма под предложения банков, автосалонов, популярных магазинов электроники и многое другое. Один раз открыли — и пиши пропало. При этом многие решения злоумышленники берут у производителей. Многие IT-компании, выпускающие софт для веб-камер, отдают программное обеспечение на тесты. Отсюда исходный код и утекает налево. Некоторые особенно профессиональные хакеры маскируют программы-шпионы под обновления пакетов драйверов. Но есть и куда более продвинутые методы сбора данных.

Большой брат в ноутбуке

Выкравший сотни гигабайт секретных данных бывший аналитик АНБ Эдвард Сноуден сообщал, что подразделение кибератак британской разведки создало софт, способный подключаться к любой удалённой веб-камере, если известен текущий IP-адрес компьютера. Название этой программы Сноуден не уточнил, но, скорее всего, речь идёт о приложении для NSAnet — программы сбора метаданных для АНБ США. В него, как отмечал Сноуден, входят и другие поисковые программы вроде Tempora, Prism и XKeysCore.

Эти программы собирают огромный массив данных — так называемые метаданные, необходимые для выстраивания логических цепочек. В них отображается вся история онлайн-жизни пользователя: посещаемые сайты, история покупок, пароли и коды безопасности от банковских карт. И всё это добро, которое — с высокой долей вероятности — не шифруется у большинства юзеров почти никак, может попасть в руки не только глобальных систем слежения, но и обычных мошенников. Они (мошенники) часто используют для этого программы, которые находятся в открытом доступе. Например, WebCam Spy, DigiCams, webcamX и многие другие. Беззаботные пользователи ставят их на компьютер вместе с пакетом программ — и моментально становятся жертвами вымогательств: интимные фото, пароли от социальных сетей и многое другое «сливаются» за пару секунд.

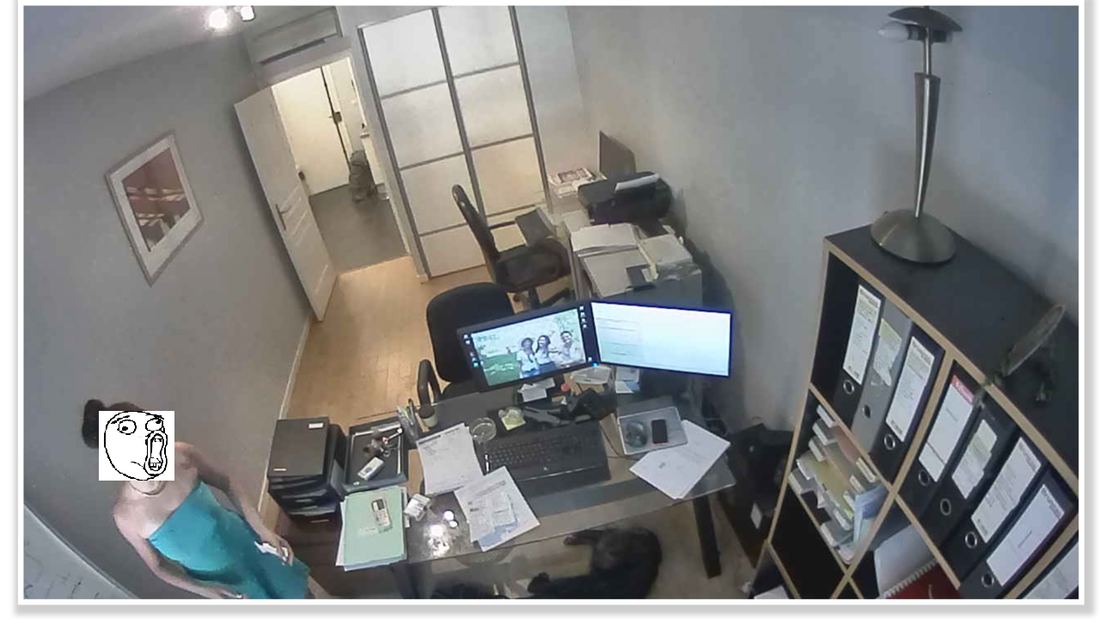

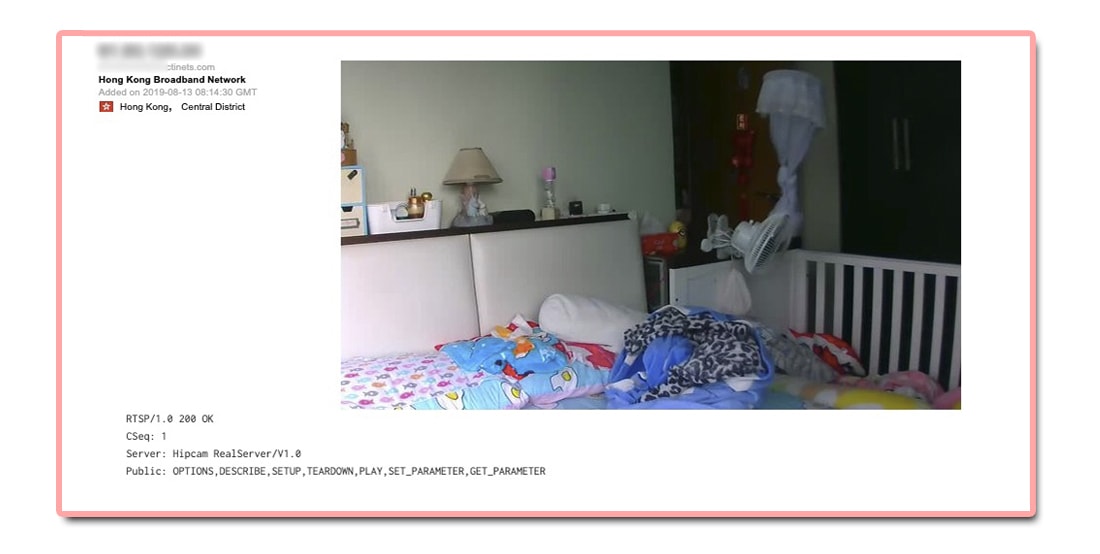

И тут важно понимать, что взлом веб-камеры всегда следует за взломом непосредственно компьютера, в который она подключена или встроена. А это значит, что заклеивание веб-камеры — самый примитивный метод борьбы со взломом устройства. Но есть и более сложные схемы. Используя их, хакеры «ломают» не web-камеры, а IP-камеры, установленные в квартирах, офисах, и даже на производствах. Поиск, как отмечает руководитель крупного подразделения кибербезопасности одной из московских компаний, можно вести по нескольким параметрам.

— Есть даже целые сервисы по поиску IP-камер. Вполне легальные. Название говорить не буду, но там вполне простой язык, логичный поиск, и можно от офиса где-нибудь в центре Москвы плавно переместиться в квартиру, где работает такая же камера. Можно найти как по производителю устройства, так и по конкретной модели и даже по версии программного обеспечения. И если устройство ранее было выключено, доступ можно восстановить с помощью серии запросов. Если оно физически отключено от питания, то, конечно, ничего не выйдет, — отмечают специалисты.

Такого же мнения придерживается и антивирусный эксперт «Лаборатории Касперского» Алексей Маланов. Однако, как замечает эксперт, физическое заклеивание камеры — это действенный, но не самый эффективный метод защиты.

— Такая мера позволяет избежать наблюдения, но не защищает, например, от прослушивания через встроенный микрофон.Сегодня злоумышленники могут получить доступ к камере и микрофону с помощью различных троянских программ, при этом они научились даже отключать индикатор работы камеры (лампочка рядом с камерой), поэтому не всегда можно понять, что камера в действительности включена и записывает происходящее, — отметил эксперт «Лаборатории Касперского».

При этом, как отмечают специалисты по киберзащите, найти можно не только стационарные IP-камеры, но и камеры в чайниках, холодильниках и вообще во всём, что относят к интернету вещей.

Наклейка не спасёт

Обычная цифровая гигиена действительно важна. Однако не все пользователи понимают и сознают, что даже в антивирусах и встроенном софте для ноутбуков могут найти уязвимости. Здесь сразу важно сказать, что заклеивание веб-камеры и микрофона действительно работает. В большинстве случаев. К примеру, большая часть приватной информации может действительно собираться злоумышленниками с веб-камер, и даже обычный бумажный скотч может решить эту проблему.

С микрофоном такой фокус, как отмечают специалисты, уже не пройдёт. Вне зависимости от цвета скотча, его плотности, размеров, формы и страны производства, чувствительность микрофона после заклейки скотчем падает всего на пять процентов, поэтому размещение скотча, а не какой-нибудь специальной заглушки, не помогает защититься от прослушки.

Кроме того, как замечают специалисты, в современных ноутбуках производители часто оставляют несколько микрофонов. Заклейка всех устройств, как нетрудно догадаться, усложнит жизнь злоумышленникам, но взлом микрофона не превратится в фильм «Миссия невыполнима». Как отмечает антивирусный эксперт «Лаборатории Касперского» Алексей Маланов, главная причина взлома всех камер и микрофонов в ноутбуках — подозрительные программы и беспечность владельцев.

— Для компьютерных программ иногда даже специальные права не нужны. Мы видим, что в некоторых троянцах среди большого числа функций есть, в частности, возможность делать фотографии по запросу злоумышленника. Но нельзя сказать, что этот функционал пользуется большой популярностью. Гораздо чаще злоумышленников интересует то, что происходит на компьютере: они делают снимки экрана, охотятся за финансовой информацией, шифруют данные, требуют выкуп и многое другое, — отметил эксперт.

Надо ли заклеивать веб-камеру и как остановить слежку Google?

За нами следят. Чаще всего с нашего молчаливого согласия, но иногда и без такового. Каждый клик и поисковый запрос складируются в чуланчике крупных интернет-корпораций, а через глазок веб-камеры в вашу комнату то и дело пытаются заглянуть скучающие хакеры. Как избавиться от следов виртуальных и вполне реальных прогулок, стоит ли заклеивать веб-камеры и зачем злоумышленнику пароль от вашего холодильника? Объясняем на конкретных примерах.

Зачем двухфакторная аутентификация и пин-код на симке?

Миллиарды пользователей интернета вольно или невольно являются клиентами компании Google. Кто-то использует только почту, кто-то — «облачное» хранилище или сервис по хранению фотографий, кто-то просто гуглит информацию. Но все пользователи Android-смартфонов не могут избежать регистрации в сервисах Google при активации аппарата. В противном случае его функциональность будет максимально урезана. Например, человек не сможет качать приложения из Google Play.

И за всеми этими миллиардами владельцев Android-смартфонов Google следит. Причем фиксироваться могут не только действия в сервисах компании, но еще и передвижения людей. Советскому КГБ такое и не снилось.

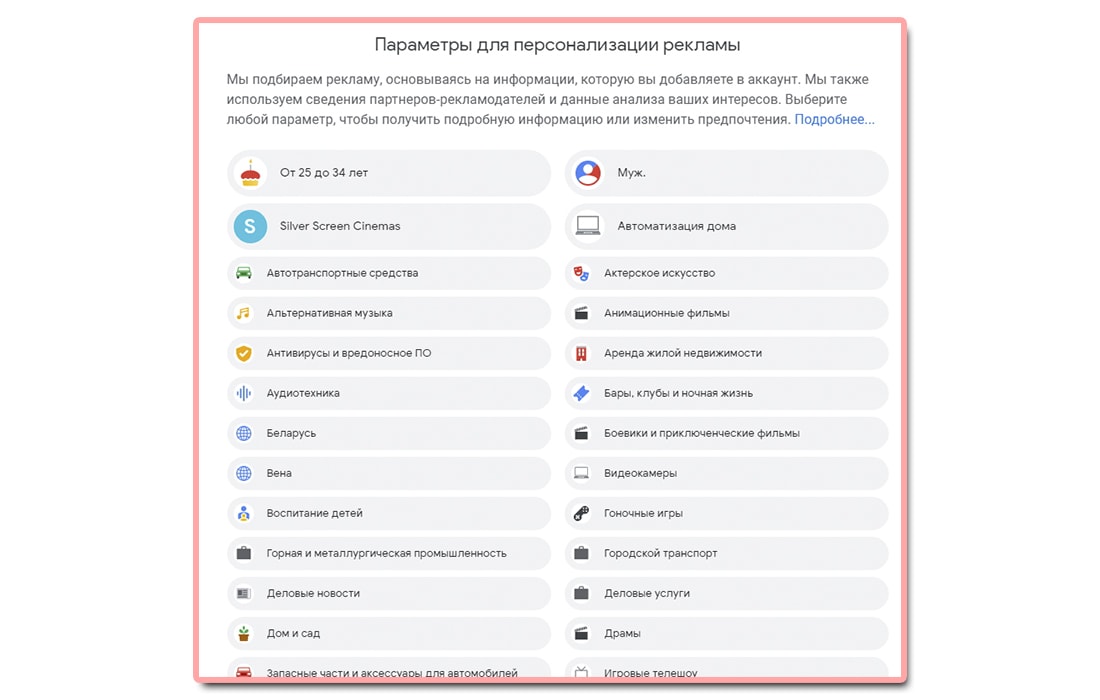

В первую очередь делают это для таргетированной рекламы. Рекламодателям очень нравится, когда их товар видят именно те люди, которые могут его купить. Если пройти по этой ссылке на страницу «Настройки рекламных предпочтений», то можно понять, каким вас видит рекламодатель.

Например, у меня одним из главных интересов значатся кинотеатры крупной сети, потому что я посещал сайт этого рекламодателя. «Корпорация добра» отмечает, что никому не продает наши личные данные. Тем не менее компания их активно использует при подборе той рекламы, которая максимально эффективно будет работать именно на вас.

А информацию о нас Google черпает из всех доступных источников. Чтобы убедиться в этом, достаточно посетить страницу «Мои действия», где отображена ваша активность во всех приложениях и сервисах, связанных с Google. Там можно узнать, что вы ищете в интернете, какие новости читаете, какие видео смотрите и что говорите своему смартфону. У всех этих действий есть галочки. Если их снять на вот этой странице, Google больше не будет следить за вами. Наверное.

Отключить можно и историю местоположений — вашу личную «Хронологию», которую можно просмотреть в сервисе «Карты». У меня там, например, хранится вся история перемещений с мая 2015 года. Именно поэтому я знаю, что 20 мая 2015 года ходил на вечерний киносеанс в центре Минска, предварительно поужинав на проспекте Независимости. А 20 сентября 2016-го заходил в «Академкнигу».

Наверное, многих такие подробные сведения (пускай часто и ошибочные) могут напугать. Хорошо, если вся эта информация доступна лишь владельцу аккаунта, но никто ведь не застрахован от его «угона». А потому на современном этапе необходимо озаботиться двухфакторной аутентификацией для всех своих аккаунтов. Она заключается в привязке входа к номеру телефона: даже если пароль от аккаунта попадет не в те руки, злоумышленник может застопориться на втором этапе проверки.

Конечно, это не панацея. Недавно у ведущего популярного российского подкаста «Завтракаст» Тимура Сейфельмлюкова украли мобильный телефон, вытащили сим-карту и с помощью двухфакторной аутентификации взломали некоторые аккаунты. Проблема заключалась в том, что пин-кода на этой сим-карте у Тимура не было. Не будьте как Тимур.

Не забудьте поставить и запомнить пин-код на свою сим-карту.

При желании все озвученные выше данные из аккаунта Google можно упаковать в один большой архив и забрать с собой. Например, если вы вдруг захотите навсегда удалить свой аккаунт Google. В такой архив могут войти все ваши фотографии из сервиса «Google Фото» или «Диска», а также все загруженные на YouTube видеоролики.

Стоит понимать, что такой слежкой за пользователем в рекламных целях занимается не только Google. К примеру, разработанная компанией «Яндекс» технология «Крипта» личными данными пользователя не распоряжается, но может навешивать на него ряд идентификаторов. Скажем, «владелец кота» или «мотоциклист». Эти идентификаторы безымянному пользователю присваиваются на основе поисковых запросов, посещенных сайтов, времени выхода в интернет и т. д. И рекламодатели на основе этой информации могут настраивать показ вам своей рекламы.

Популярные соцсети и крупные приложения знают про своих пользователей не меньше, а может быть, даже больше. Как сократить этот поток передаваемой информации? Хорошенько покопаться в настройках этих сервисов, а также в разрешениях мобильных приложений, и отключить у условного Facebook доступ к микрофону или истории местоположений. Как избежать утечки информации к злоумышленникам? Настроить двухфакторную аутентификацию везде, где это возможно, и не забывать про пин-код для сим-карты и разблокировки мобильного телефона.

Почему лучше заклеивать веб-камеру?

В апреле 2016 года анонимный пользователь имиджборда «Двач» развлекал интернет тем, что в прямом эфире транслировал картинку со взломанных веб-камер разных людей, которые даже не подозревали о том, что за ними наблюдает несколько тысяч человек. Вкратце это и есть ответ на вопрос, нужно ли поддаваться паранойе и заклеивать глазок веб-камеры на ноутбуке. Но давайте обсудим это в контексте нашей темы «Интернет-шоу» чуть подробнее.

У всех жертв взломщика на компьютере была установлена бесплатная программа MediaGet — менеджер загрузок, предназначенный для скачивания торрентов и видео из интернета. С помощью программы для удаленного сетевого администрирования LuminosityLink и уязвимости в MediaGet злоумышленник подключался к компьютерам и получал практически полный контроль над ними: включал аудио- и видеофайлы похабного содержания, заходил в профили жертв в соцсетях, демонстрировал их личные данные и переписку.

Зачем он это делал? Сам хакер успел дать несколько анонимных интервью перед тем, как исчезнуть. В них он утверждал, что таким образом боролся с пиратством и стимулировал людей покупать лицензионный софт и контент. Тем не менее во время стримов было видно, что злоумышленник получает удовольствие, издеваясь над компьютерами своих жертв. Кроме того, зрители регулярно перечисляли ему небольшие суммы пожертвований, а также делали заказы на «лулзы» над очередной жертвой взлома: например, включить порноролик или российский гимн на полной громкости динамиков.

Как самому не стать жертвой подобного вторжения в личную жизнь? На самом деле довольно просто — не качать софт с сомнительных ресурсов. Он может быть заражен троянскими программами, которые услужливо откроют заднюю дверь для взлома вашего компьютера и доступа к веб-камере. И даже антивирус не всегда вовремя может среагировать на такую угрозу.

Если же вы соблюдаете сетевую гигиену, но полагаете, что у злоумышленников на вас (более бюджетную версию Марка Цукерберга) особые планы, то просто заклейте глазок камеры и отверстие микрофона. Поверьте, ни одному хакеру не будет интересно смотреть в черный экран.

В чем опасность дефолтных паролей?

Еще раньше (году в 2009-м) на том же «Дваче» другой пользователь поделился лайфхаком насчет того, как получить картинку не с веб-, а с IP-камеры. Последние обычно устанавливают на производстве, в общественных местах (банки, магазины, бассейны) и даже в частных домах. Преимущество IP-камер заключается в том, что они представляют собой по сути микрокомпьютер, к которому можно подключиться через веб-интерфейс. Сделать это можно с любого устройства при наличии интернета. Это же и беда IP-камер, установку и первичную настройку которых производят слабо знакомые с принципами сетевой безопасности люди.

Собственно, этот веб-интерфейс десять лет назад хорошо индексировался поисковиками. Достаточно было задать в Google часть строчки из соответствующего адреса, чтобы обнаружить огромное количество ссылок, ведущих напрямую к панели управления веб-камерой, установленной в чьем-нибудь офисе. С тех пор много воды утекло, многие модели IP-камер были пропатчены, а пыл ретивых поисковых роботов поумерили, поэтому из поисковика десятки тысяч прямых ссылок уже исчезли. Но отдельные экземпляры до сих пор можно отыскать.

Впрочем, этот поиск к настоящему моменту уже значительно облегчили различные сетевые сервисы. Например, разработанный американцем Джоном Мазерли сервис Shodan ищет подключенные к интернету устройства (в том числе камеры, модемы, принтеры, сетевые хранилища и т. д.). Так, к примеру, четыре года назад благодаря этому «черному поисковику» эксперт по безопасности Крис Викери получил доступ к 25 млн различных аккаунтов с именами, адресами электронной почты, номерами телефонов и т. д. Так что Shodan, как и любой современный технологичный инструмент, можно использовать и во зло, и во благо. Это должно еще раз напомнить даже обычному пользователю: если у вас дома есть девайс, который подключен к интернету, убедитесь в том, что доступ к нему не осуществляется через стандартные парольные связки наподобие admin/password.

Как показывает поверхностный поиск камер в Shodan, таких нерадивых пользователей достаточно много.

Как это работает? Допустим, китайские цифровые видеорегистраторы фигурируют в поисковике под незамысловатой аббревиатурой DVR (Digital Video Recorder). Подключение по IP-адресу к такой камере вызовет меню авторизации. Если в Google поискать заводской пароль по умолчанию для данной категории девайсов, то можно обнаружить совсем уж банальные результаты. И эти банальные результаты довольно часто оказываются ключом к системам видеонаблюдения. Люди озаботились покупкой стальной двери, но забыли закрыть ее на ключ.

Напомним, что наша задача — не научить вас взлому, а предупредить о важности его профилактики. Вот пример безалаберности в мировых масштабах. В 2016 году специалисты по безопасности боролись с крупным ботнетом Mirai, который практически полностью состоял из скомпрометированных устройств «интернета вещей». По большей части это были видеорегистраторы, но в зараженной армии встречались также холодильники, тостеры и терморегуляторы. Взлом этих девайсов заключался в полном переборе 61 известной комбинации дефолтных паролей и логинов. На пике своей мощи под знамена ботнета попали почти 500 000 устройств. И вся эта мощь обрушилась с запросами на оператора DNS, работа которого, а также многих популярных ресурсов (Twitter, Spotify), была нарушена.